Recientemente, investigadores de la empresa AdaptiveMobile Security han descubierto una nueva vulnerabilidad con exploits asociados que permitiría ejecutar diferentes comandos como conocer la geolocalización de la víctima, su IMEI o incluso la interceptación de llamadas y mensajes.

Este ataque viene producido por una vulnerabilidad que se encuentra en un componente interno de las tarjetas SIM y eSIM, llamado S@T Browser (SIMalliance Toolbox Browser). Por lo tanto, nos encontramos ante una vulnerabilidad asociada físicamente a la SIM, afectando a todos los modelos disponibles de teléfonos y compañías. Se calcula que podría afectar a más de 1.000 millones de usuarios en todo el mundo. Actualmente no existe forma de que el usuario pueda saber si su SIM está siendo explotada por esta vulnerabilidad.

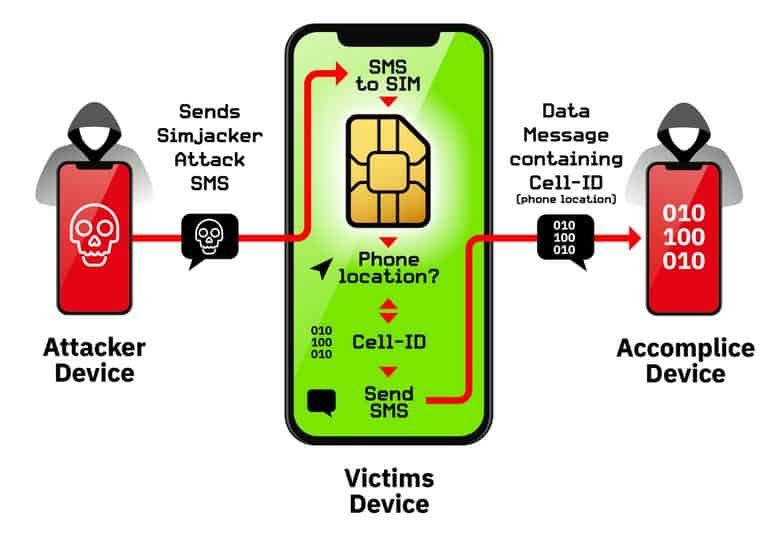

El proceso de explotación consiste en el envío de un payload mediante SMS que prepara la SIM para la recepción de comandos. Estos comandos se lanzan desde una interfaz que solo debería de ser utilizada por las operadoras para comunicarse directamente con la SIM de sus clientes. Debido a esto, la solución para evitar la explotación de esta vulnerabilidad recae íntegramente en las operadoras telefónicas siendo una posible solución el cambio de tarjeta por una que incluya un control de comandos S@T. Este cambio sería la primera actualización que reciben en más de una década.

Como usuario lo único que se puede hacer es mantenerse a la espera de que tu operadora implemente esta mitigación. La empresa descubridora, AdaptiveMobile Security, ha publicado una web donde describe toda la información recopilada hasta la fecha https://simjacker.com/.

La Asociación GSM y la SIM Alliance han reconocido la vulnerabilidad y están trabajando con distintas operadoras la implantación de las medidas de seguridad que impidan su explotación.

Si quieres más información sobre esta vulnerabilidad u otros riesgos, no dudes en contactar con nosotros.

Autor: Miguel Carrillo

¿Tu tarjeta SIM es segura?

By albert

17 Sep 2019