Desde hace ya algún tiempo, la seguridad de la información se ha vuelto un punto clave para las empresas y ahora más que nunca, obviarla supone un gran riesgo a tener en cuenta. En el panorama actual, cada vez hay más vectores y/o factores que pueden influir a la explotación de una brecha de seguridad y que den mala reputación a la empresa o permitan la filtración de datos confidenciales.

En la actualidad, existen muchas formas de poder detectar esas brechas o directamente reducir la probabilidad de que un atacante malintencionado se cuele en nuestros sistemas. Una de las más relevantes es, sin duda, el uso de herramientas para la gestión y análisis de vulnerabilidades.

¿Qué son las herramientas de gestión y análisis de vulnerabilidades?

Las herramientas de gestión y análisis de vulnerabilidades sirven para tener una visión clara de todos los sistemas que pueden estar afectados por una o múltiples vulnerabilidades las cuales deberían ser solucionadas, ya que podrían ser un posible vector para un atacante malintencionado que quiera comprometer a los activos de dicha empresa.

Un proceso general de gestión de vulnerabilidades como tal es un proceso que consiste en identificar las vulnerabilidades, evaluar su criticidad y corregirlas para que los sistemas de la información sean más seguros.

Con tal de facilitar la comprensión del proceso, este gráfico muestra cómo sería el ciclo de la gestión de vulnerabilidades siguiendo una planificación estructurada y priorizando las vulnerabilidades que sean más críticas en nuestros sistemas.

Actualmente, existen distintas herramientas que nos pueden ayudar a seguir este ciclo, incluso automatizando muchas de las tareas que se describen. Para ilustrar esto, vamos a pasar a analizar dos de las herramientas referentes mundialmente, como son Nessus y Qualys. Comencemos por Nessus.

NESSUS

Esta herramienta sirve para gestionar escaneos de las vulnerabilidades de los sistemas, independientemente del sistema operativo que soporten (Windows, Mac, Linux etc.). Además, es capaz de encontrar errores de configuración en dichos sistemas de información, ya sea por falta de actualizaciones en el software instalado como por errores humanos en su despliegue.

El software, también es capaz de detectar procesos web y puertos que puedan contener sesiones de usuario maliciosas. Cabe recordar que anteriormente Nessus se llamaba Openvas.

A continuación, mostramos a grandes rasgos cómo funciona la herramienta y qué partes son claves de cara al análisis y gestión de las vulnerabilidades.

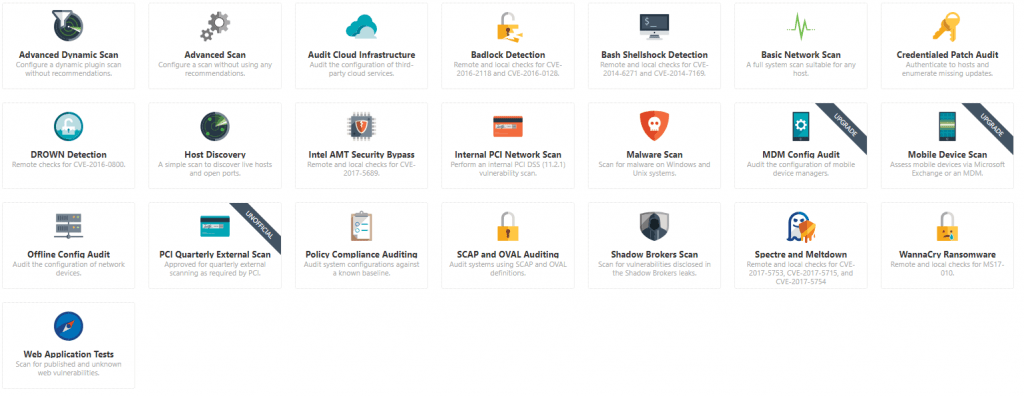

Como se puede apreciar, en el inicio aparece un menú donde se disponen, las diferentes opciones principales que nos ofrece la herramienta.

En esta entrada, en la parte en la que nos centraremos serán los escaneos (Scans).

¿COMO SE CONFIGURA UN ESCANEO?

Como se puede apreciar en la primera imagen debemos de añadir una plantilla base para hacer el escaneo, dicha plantilla define cómo queremos que actúe el escáner, si queremos que afecte a unos determinados puertos, o que sea un escaneo básico. Nessus ofrece diferentes plantillas para poder lanzar un escaneo, o simplemente se puede configurar una plantilla a nuestro gusto en cada caso.

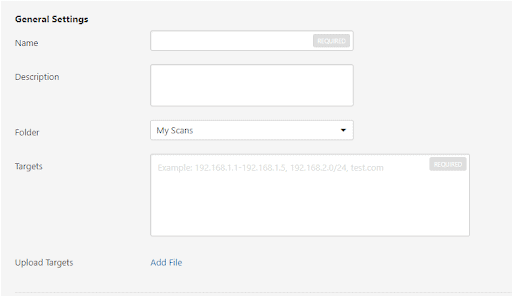

Seguidamente, solo faltará configurar el escaneo añadiendo su nombre y los objetivos (IP, dominios) a escanear y decidir si se quiere lanzar ahora o si bien se programa para que se lance un día u hora en concreto.

QUALYS

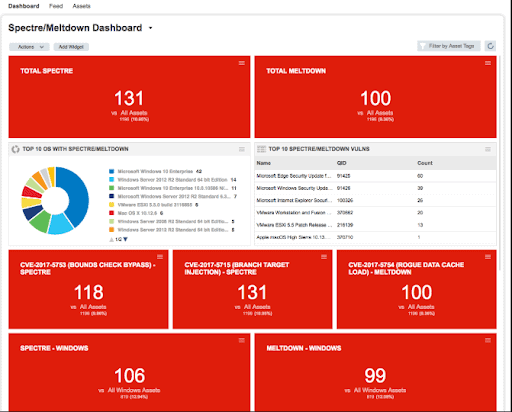

La otra herramienta que queríamos mostraros es Qualys. Esta herramienta es muy usada en entornos empresariales porque ofrece una visión extensa de las vulnerabilidades y facilita muchas alternativas de visualización de estas. De este modo, lo que nos aporta es un control exhaustivo, basado en inventario, lo que nos permite no perder de vista en ningún momento las criticidades o los riesgos que pueden llegar a tener cada una de las vulnerabilidades detectadas.

La herramienta dispone de muchos módulos para el análisis gestión y/o monitorización de vulnerabilidades, pero en este caso nos vamos a centrar en el módulo de Vulnerability Management.

Este módulo permite, una vez realizado un análisis previo de los activos de la empresa, transformar esos datos brutos en gráficos e información de alto nivel para que la gestión sea mucho más fácil y que en todo momento tengamos control del estado de seguridad de esos activos en base a sus vulnerabilidades y riesgos que pueden tener.

ANÁLISIS PREVIO

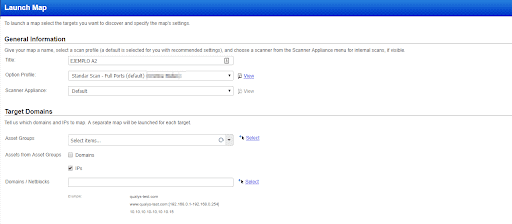

Con esta herramienta podemos hacer un análisis previo para saber cuántos activos tenemos antes de hacer el escaneo, eso se llamaría un map scan, lo que hace es ver cuantos activos en esa red responden a una simple petición para después poder escanearlos con la certeza de que no estarán caídos o sin funcionar.

Vamos a poner un ejemplo de cómo se haría con tal de facilitar la gestión del proceso:

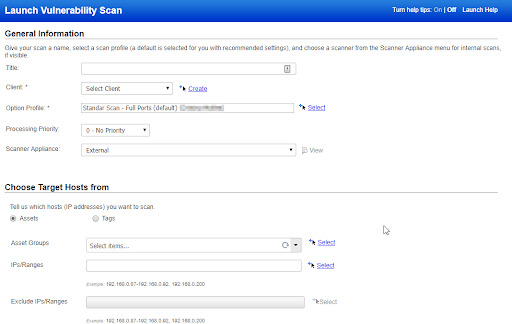

Como podéis apreciar lo más importante de la imagen es definir un grupo de activos o bien definir directamente los bloques de ips a los que tiene que lanzar la simple petición para poder comenzar a descartar los hosts que no estén activos.

¿COMO SE CONFIGURA UN ESCANEO?

Una vez hecho el análisis previo de los activos que están levantados ya podríamos lanzar el escaneo de vulnerabilidades como tal.

Vamos a poner un ejemplo del funcionamiento:

Podemos apreciar que es muy intuitivo y que casi es lo mismo que en el análisis previo, solo debemos hacer hincapié en poner bien los rangos y/o los grupos de activos.

Cuando el escaneo termine podremos trabajar dicha información para remediarla, pero también para que Qualys nos la muestre de forma organizada y ver cuál es la más prioritaria para nuestro negocio o simplemente ver cuál es más crítica para nuestros activos.

CONCLUSIÓN

Como podéis apreciar, todas estas herramientas facilitan la gestión y el análisis de dichas vulnerabilidades, pero al final los que deben estar concienciados son los equipos que administran dichos activos y pueden parchear y mantenerlos actualizados y sin vulnerabilidades. Recordamos que estas herramientas son una simple ayuda, pero no hacen la remediación de vulnerabilidades automáticamente, por ello también es importante una buena comunicación entre el administrador de la herramienta y los administradores de los activos de la empresa. También cabe destacar que todo esto debe ir complementado con análisis de seguridad manuales como puede ser un pentest.

Ponte en contacto con A2SECURE y sepa qué podemos hacer por ti.

Autor: Iker López